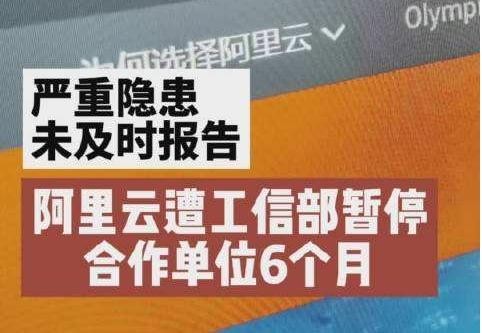

阿里云回應(yīng)未及時(shí)上報(bào)漏洞被處罰 閉門思過六個(gè)月

原標(biāo)題:阿里云回應(yīng)未及時(shí)報(bào)告重大漏洞:早期未意識(shí)到嚴(yán)重性

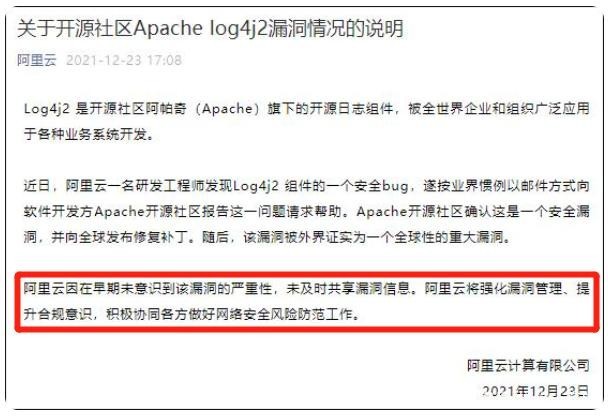

23日,,阿里云在官方微信公眾號(hào)發(fā)布關(guān)于開源社區(qū)Apache log4j2漏洞情況的說明,。

說明稱,阿里云因在早期未意識(shí)到該漏洞的嚴(yán)重性,,未及時(shí)共享漏洞信息,。

阿里云表示,,Log4j2 是開源社區(qū)阿帕奇(Apache)旗下的開源日志組件,被全世界企業(yè)和組織廣泛應(yīng)用于各種業(yè)務(wù)系統(tǒng)開發(fā),。

阿里云稱,,近日,阿里云一名研發(fā)工程師發(fā)現(xiàn)Log4j2 組件的一個(gè)安全bug,,遂按業(yè)界慣例以郵件方式向軟件開發(fā)方Apache開源社區(qū)報(bào)告這一問題請(qǐng)求幫助,。

Apache開源社區(qū)確認(rèn)這是一個(gè)安全漏洞,并向全球發(fā)布修復(fù)補(bǔ)丁,。

隨后,,該漏洞被外界證實(shí)為一個(gè)全球性的重大漏洞。

阿里云表示,,因在早期未意識(shí)到該漏洞的嚴(yán)重性,,未及時(shí)共享漏洞信息。

阿里云將強(qiáng)化漏洞管理,、提升合規(guī)意識(shí),,積極協(xié)同各方做好網(wǎng)絡(luò)安全風(fēng)險(xiǎn)防范工作。

最近,,一則處罰通知在白帽子圈“刷屏”,。

這則落款為工信部網(wǎng)絡(luò)安全管理局的通報(bào)顯示,阿里云計(jì)算有限公司(簡(jiǎn)稱阿里云)發(fā)現(xiàn)阿帕奇(Apache)Log4j2組件嚴(yán)重安全漏洞隱患后,,未及時(shí)向電信主管部門報(bào)告,,未有效支撐工信部開展網(wǎng)絡(luò)安全威脅和漏洞管理,經(jīng)研究,,工信部網(wǎng)絡(luò)安全管理局決定暫停阿里云作為工信部網(wǎng)絡(luò)安全威脅信息共享平臺(tái)合作單位6個(gè)月,。

這則通報(bào)讓一個(gè)已攪動(dòng)安全圈半個(gè)月的“超級(jí)漏洞”呈現(xiàn)在世人面前。

據(jù)《IT時(shí)報(bào)》記者了解,,阿帕奇漏洞危害堪比“永恒之藍(lán)”,,影響服務(wù)器可達(dá)數(shù)億臺(tái),亞馬遜,、NSA,、谷歌、蘋果,、Steam,、推特等大型互聯(lián)網(wǎng)公司均可能受其影響。

同時(shí),,黑產(chǎn)已蠢蠢欲動(dòng),,一些利用阿帕奇漏洞注入勒索病毒的攻擊已經(jīng)開始,如比利時(shí)國(guó)防部已確認(rèn),,因遭遇 Apache Log4j 攻擊,,部分計(jì)算機(jī)網(wǎng)絡(luò)處于癱瘓狀態(tài),。

01 危害堪比“永恒之藍(lán)”

“互聯(lián)網(wǎng)破了個(gè)洞?!币患野踩襟w對(duì)此次Apache Log4j 漏洞的影響如此定義,。

根據(jù)工信部12月17日發(fā)布的《關(guān)于阿帕奇Log4j2組件重大安全漏洞的網(wǎng)絡(luò)安全風(fēng)險(xiǎn)提示》介紹,阿帕奇(Apache)Log4j2組件是基于Java語(yǔ)言的開源日志框架,,被廣泛用于業(yè)務(wù)系統(tǒng)開發(fā),,被發(fā)現(xiàn)的漏洞是遠(yuǎn)程代碼執(zhí)行漏洞,該漏洞可能導(dǎo)致設(shè)備遠(yuǎn)程受控,,進(jìn)而引發(fā)敏感信息竊取,、設(shè)備服務(wù)中斷等嚴(yán)重危害,屬于高危漏洞,。

“攻擊者僅需一段代碼就可遠(yuǎn)程控制受害者服務(wù)器,。”據(jù)奇安信相關(guān)人士介紹,,該漏洞利用方式十分簡(jiǎn)單,,不需要用戶執(zhí)行任何多余操作即可觸發(fā)該漏洞,90%以上基于java開發(fā)的應(yīng)用平臺(tái)都會(huì)受到影響,,這意味著幾乎所有行業(yè)都會(huì)受到該漏洞影響,,包括蘋果、三星,、Steam等在內(nèi)的全球知名科技公司和電商網(wǎng)站的云服務(wù)都可能受到影響,。

阿帕奇軟件基金會(huì)將這一漏洞的嚴(yán)重性列為最高,有專家表示,,漏洞波及面和危害程度均堪比 2017年的“永恒之藍(lán)”漏洞,。

當(dāng)年,黑客團(tuán)體公布了大批包括“永恒之藍(lán)”在內(nèi)的網(wǎng)絡(luò)攻擊工具,,之后又有黑客將“永恒之藍(lán)”改造成wannacry勒索病毒,,一旦用戶進(jìn)行網(wǎng)絡(luò)連接,不需要做任何操作就可以令攻擊者植入遠(yuǎn)程控制木馬,、勒索軟件,、虛擬貨幣挖礦機(jī)等惡意程序,。

“永恒之藍(lán)”的發(fā)生,,對(duì)全球大型企業(yè)、機(jī)構(gòu)政府產(chǎn)生了災(zāi)難性的打擊,。

基于Apache Log4j漏洞而被攻擊的公司會(huì)受什么影響,?

一位白帽子悲觀地向《IT時(shí)報(bào)》記者表示,黑客可利用該漏洞直接獲得目標(biāo)機(jī)器的最高權(quán)限(root權(quán)限),,一旦服務(wù)器被攻擊,,基本等于“房門大開”,,所有“壞結(jié)果”都可能產(chǎn)生。

更糟糕的是,,這個(gè)漏洞是0day漏洞(零日漏洞),,也即被發(fā)現(xiàn)時(shí),官方還沒有相關(guān)補(bǔ)丁,,如果被黑產(chǎn)抓住時(shí)間差發(fā)起進(jìn)攻,,往往會(huì)有很大的突發(fā)性和破壞性。

12月9日消息傳出后,,安全圈“地震”,,據(jù)說有安全人員被連夜叫回公司加班開發(fā)解決方案。

與此同時(shí),,黑客集團(tuán)也在和白帽子賽跑,。

據(jù)奇安信介紹,12月9日深夜,,僅一小時(shí)便收到白帽子提交的百余條該漏洞信息,,到第二天10日中午12點(diǎn),已發(fā)現(xiàn)近1萬次利用該漏洞的攻擊行為,。

02 阿里云預(yù)警遲到被處罰

“阿里云被罰,,應(yīng)該是《網(wǎng)絡(luò)產(chǎn)品安全漏洞管理規(guī)定》(以下簡(jiǎn)稱《規(guī)定》)實(shí)施后,第一起根據(jù)新規(guī)執(zhí)行的安全事件,?!币晃话酌弊痈嬖V記者。

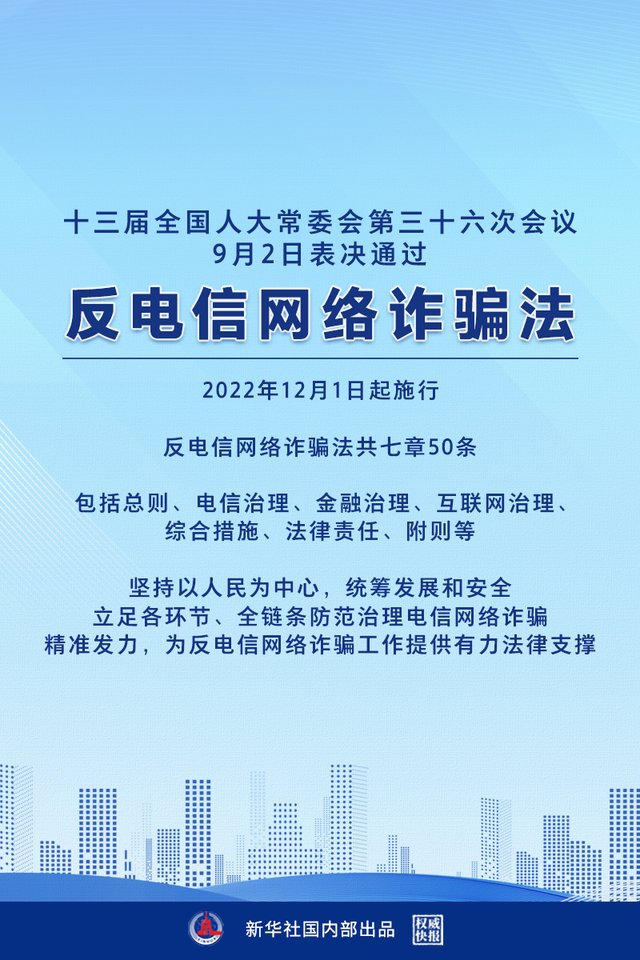

今年7月13日,,工信部,、國(guó)家互聯(lián)網(wǎng)信息辦公室、公安部聯(lián)合發(fā)布《網(wǎng)絡(luò)產(chǎn)品安全漏洞管理規(guī)定》,,對(duì)漏洞的發(fā)現(xiàn),、報(bào)告、修補(bǔ)和發(fā)布等行為做了明確規(guī)范,,《規(guī)定》與《數(shù)據(jù)安全法》一起于9月1日起施行,。

《IT時(shí)報(bào)》記者查閱《規(guī)定》發(fā)現(xiàn),其中第七條寫明:網(wǎng)絡(luò)產(chǎn)品提供者發(fā)現(xiàn)或者獲知所提供網(wǎng)絡(luò)產(chǎn)品存在安全漏洞后,,應(yīng)當(dāng)立即采取措施并組織對(duì)安全漏洞進(jìn)行驗(yàn)證,,評(píng)估安全漏洞的危害程度和影響范圍;對(duì)屬于其上游產(chǎn)品或者組件存在的安全漏洞,,應(yīng)當(dāng)立即通知相關(guān)產(chǎn)品提供者,。

同時(shí),應(yīng)當(dāng)在2日內(nèi)向工業(yè)和信息化部網(wǎng)絡(luò)安全威脅和漏洞信息共享平臺(tái)(以下簡(jiǎn)稱平臺(tái))報(bào)送相關(guān)漏洞信息。

從此次漏洞被引爆的時(shí)間軸上看,,早在11月24日,,阿里云的一名程序員發(fā)現(xiàn)了這一漏洞,并通知了開發(fā)Log4j2組件的公司阿帕奇,,但并沒有根據(jù)《規(guī)定》在2日內(nèi)向工信部平臺(tái)報(bào)送相關(guān)信息,。

隨后,阿帕奇軟件基金會(huì)位于奧地利和新西蘭的官方計(jì)算機(jī)應(yīng)急小組,,開始對(duì)該漏洞展開追蹤,,并率先發(fā)布了相關(guān)問題的全球預(yù)警。

中國(guó)官方得到的消息應(yīng)該是12月9日-10日,。工信部網(wǎng)絡(luò)安全管理局《關(guān)于阿帕奇Log4j2組件重大安全漏洞的網(wǎng)絡(luò)安全風(fēng)險(xiǎn)提示》中提到,,12月9日收到有關(guān)網(wǎng)絡(luò)安全專業(yè)機(jī)構(gòu)報(bào)告。

《IT時(shí)報(bào)》記者從國(guó)家互聯(lián)網(wǎng)應(yīng)急中心發(fā)布的一則公告上則看到,,12月10日,,國(guó)家信息安全漏洞共享平臺(tái)(CNVD)收錄了Apache Log4j2遠(yuǎn)程代碼執(zhí)行漏洞(CNVD-2021-95914),目前,,漏洞利用細(xì)節(jié)已公開,,阿帕奇官方已發(fā)布補(bǔ)丁修復(fù)該漏洞。CNVD建議受影響用戶立即更新至最新版本,,同時(shí)采取防范性措施避免漏洞攻擊威脅,。

然而,此時(shí)距離第一次發(fā)現(xiàn)漏洞已經(jīng)過去半個(gè)月,。

03 “挖”漏洞合規(guī)更重要

“國(guó)家對(duì)網(wǎng)絡(luò)漏洞管理進(jìn)行強(qiáng)監(jiān)管的背景是,,關(guān)于網(wǎng)絡(luò)安全的黑白之爭(zhēng)越來越激烈?!痹谝晃话踩缛耸靠磥?,阿里云此次被罰并不冤,作為中國(guó)最大的云服務(wù)商,,合規(guī)意識(shí)如此薄弱,,的確不應(yīng)該。

近兩年來,,發(fā)生在安全領(lǐng)域的攻擊事件呈直線上升的態(tài)勢(shì),,甚至在全球范圍內(nèi)出現(xiàn)幾個(gè)規(guī)模化,、組織化的黑客勒索組織,。

今年5月,迫使美國(guó)最大的成品油管道運(yùn)營(yíng)商Colonial Pipeline關(guān)閉了一條關(guān)鍵的運(yùn)輸管道的勒索病毒襲擊,,便來自一家名為“暗面”(DarkSide)的組織,。

這些黑客組織嗅覺靈敏,,不但研發(fā)軟件,、培訓(xùn)“下線”,,甚至還將勒索襲擊當(dāng)做一門生意運(yùn)營(yíng),專門針對(duì)一些重要公司進(jìn)行定向,、高索賠額的病毒攻擊,。

Apache Log4j2漏洞被公開后,網(wǎng)絡(luò)安全公司Crowdstrike高級(jí)副主席邁耶斯(Adam Meyers)便曾表示,,截至美國(guó)時(shí)間12月10日,,黑客已經(jīng)將漏洞“完全武器化”,還開發(fā)出利用該漏洞的攻擊工具向外分發(fā),。

據(jù)上述安全界人士介紹,,網(wǎng)絡(luò)安全公司報(bào)告漏洞的傳統(tǒng)做法是先通知廠商,然后等廠商打好補(bǔ)丁后,,再向社區(qū)公開,,讓所有使用該產(chǎn)品的企業(yè)及時(shí)修復(fù)漏洞。

但從發(fā)現(xiàn)漏洞到打好補(bǔ)丁之間畢竟有時(shí)間差,,很容易被黑客借此打個(gè)“閃電戰(zhàn)”,。

尤其是開源軟件,有些程序員習(xí)慣性地在開源社區(qū)內(nèi)討論一些細(xì)節(jié),,也有可能在不知不覺中被黑客找到機(jī)會(huì),。

尤其像Log4j2組件漏洞這樣的普遍性問題,由于涉及面太廣,,很難確保這條傳統(tǒng)路徑可以將信息傳遞給所有客戶,。

近兩年來,各個(gè)國(guó)家對(duì)于網(wǎng)絡(luò),、數(shù)據(jù)安全越發(fā)重視,,各種相關(guān)法規(guī)條例相繼出臺(tái)。

和《規(guī)定》一樣在今年9月1日實(shí)施的《數(shù)據(jù)安全法》第29條也規(guī)定:數(shù)據(jù)處理者發(fā)現(xiàn)數(shù)據(jù)安全缺陷,、漏洞等風(fēng)險(xiǎn)時(shí),,應(yīng)當(dāng)立即采取補(bǔ)救措施;發(fā)生數(shù)據(jù)安全事件時(shí),,應(yīng)當(dāng)立即采取處置措施,,按照規(guī)定及時(shí)告知用戶并向有關(guān)主管部門報(bào)告。

“無論是安全公司還是云服務(wù)商,,都應(yīng)該將這些法規(guī)細(xì)化為可執(zhí)行的操作規(guī)范,,固定下來,但這種合規(guī)性要求,,對(duì)于不少‘草莽’起家的民營(yíng)白帽子公司是個(gè)全新領(lǐng)域,,需要好好琢磨。”一位白帽子透露,,阿里云被處罰后,,公司一直在討論如何在合規(guī)前提下,為客戶提供及時(shí)有效的安全服務(wù),,甚至在考慮轉(zhuǎn)型做一些相對(duì)模式較“重”的安全防御,,在發(fā)現(xiàn)漏洞并上報(bào)的時(shí)間差里,先第一時(shí)間阻斷攻擊路徑,,“只是成本肯定會(huì)因此上升,。”

相關(guān)新聞

阿里技術(shù)副總裁回應(yīng)逃離上海:回美國(guó)看病 不需審批

2022-04-14 15:40:34阿里技術(shù)副總裁回應(yīng)逃離上海內(nèi)蒙古住建廳回應(yīng)取消公攤:難度大 已上報(bào)住建部

2022-09-01 10:12:34內(nèi)蒙古住建廳回應(yīng)取消公攤杭師大推倒馬云雕像?校方回應(yīng):學(xué)校沒有馬云雕塑

2022-03-11 19:49:33杭師大推倒馬云雕像?校方回應(yīng)臺(tái)灣地區(qū)未受邀參加世衛(wèi)大會(huì) 外交部回應(yīng)

2022-05-21 16:13:32臺(tái)灣地區(qū)未受邀參加世衛(wèi)大會(huì)高曉松退出阿里音樂股東 入職阿里6年搞黃兩個(gè)APP

2022-05-10 07:54:38高曉松退出阿里音樂股東阿里技術(shù)副總裁回應(yīng)逃離上海:不實(shí)評(píng)論,正常差旅回美國(guó)看病

2022-04-14 14:27:51阿里技術(shù)副總裁回應(yīng)逃離上海