最新網(wǎng)絡(luò)安全報告披露美監(jiān)聽竊密 全球移動設(shè)備無一幸免

中國網(wǎng)絡(luò)安全產(chǎn)業(yè)聯(lián)盟(CCIA)發(fā)布了一份報告,揭示了美國情報機構(gòu)對全球移動智能終端實施的大規(guī)模監(jiān)聽和竊密活動,。該報告匯集了包括中國在內(nèi)的全球安全研究者,、學(xué)術(shù)機構(gòu)和國際安全企業(yè)的分析成果,指出無論是政府官員,、技術(shù)專家等高價值目標還是普通民眾,,都可能成為這些情報活動的目標。

報告詳細描述了美國情報機構(gòu)如何針對全球移動智能終端和通訊體系構(gòu)建全方位的攻擊滲透能力,,從SIM卡,、固件、操作系統(tǒng)到數(shù)據(jù)線、Wi-Fi,、藍牙,、蜂窩網(wǎng)絡(luò)、GPS等數(shù)據(jù)接口,,再到大型互聯(lián)網(wǎng)和IT廠商的數(shù)據(jù)中心,,無孔不入地竊取人員、賬號,、設(shè)備,、鏈路、位置等數(shù)據(jù),。全球10歲及以上人口中手機擁有率為78%,,3G及以上的移動寬帶在全球總?cè)丝谥械母采w率為95%。相比傳統(tǒng)PC端,,手機等移動智能終端有更多的網(wǎng)絡(luò)安全暴露面和可攻擊面,,也是美方情報機構(gòu)覬覦的重點。

報告總結(jié)出美國情報機構(gòu)通過多種手段對手機用戶實施網(wǎng)絡(luò)攻擊,,包括利用SIM卡漏洞,、手機操作系統(tǒng)漏洞、APP應(yīng)用漏洞以及投放定制木馬或商業(yè)間諜軟件等,。攻擊場景涉及手機終端,、移動網(wǎng)絡(luò)通訊設(shè)備和運營商。例如,,通過對SIM卡出品廠商的入侵,,直接竊取SIM卡的加密密鑰,實現(xiàn)對通訊數(shù)據(jù)的快速破解還原,。此外,,美國情報機構(gòu)還依托攻擊運營商網(wǎng)絡(luò)設(shè)備,構(gòu)建攻擊陣地,,并開發(fā)了“量子系統(tǒng)”,,可以在重點人員上網(wǎng)過程中植入臨時流量,實現(xiàn)木馬注入,。據(jù)安全廠商安天分析,,美方基于“量子”系統(tǒng),利用safari瀏覽器漏洞,,將木馬投放到特定人員蘋果手機上,。

報告特別揭露了美國情報機構(gòu)對蘋果手機用戶的竊密行為,利用iOS系統(tǒng)的即時通信服務(wù)iMessage向用戶發(fā)送漏洞利用代碼,,植入攻擊木馬以長期竊取手機數(shù)據(jù),。此外,美情報機構(gòu)還實施了“零點擊”攻擊,即無需用戶進行任何交互操作就能完成對目標移動設(shè)備的植入,。另外,,通過控制商業(yè)間諜軟件如以色列的“飛馬”間諜軟件,進一步強化在移動網(wǎng)絡(luò)領(lǐng)域的監(jiān)控和情報獲取能力,,對多個國家元首和政界要員實施監(jiān)聽,。

報告還提到美國情報機構(gòu)龐大的網(wǎng)絡(luò)情報作業(yè)體系工程中的“怒角”計劃,該計劃針對全球移動智能終端進行竊密監(jiān)聽活動,。特別是“五眼聯(lián)盟”情報機構(gòu)組成的“網(wǎng)絡(luò)情報技術(shù)推進小組”(NTAT),,尋找進入移動應(yīng)用商店服務(wù)器的方法,對中國APP軟件或互聯(lián)網(wǎng)平臺采集的用戶數(shù)據(jù)進行二次獲取,。例如,,某中國國內(nèi)廣泛使用的手機瀏覽器會上傳用戶的電話號碼、SIM卡號和設(shè)備信息到服務(wù)器上,,為“怒角”計劃竊取中國用戶信息提供便利,。

肖新光表示,美國情報機構(gòu)如同一只窺視全球的巨型鷹鷲,,擁有大量建制化的網(wǎng)絡(luò)攻擊團隊,、龐大的支撐工程體系與制式化的攻擊裝備庫,依托系統(tǒng)化的作業(yè)規(guī)程和手冊展開作業(yè),。捕獲其攻擊活動和樣本,分析其作業(yè)機理,,才能有針對性地提升防護能力,。全球研究者、學(xué)術(shù)機構(gòu)長期以來都在努力揭開這只巨型鷹鷲的真容,,本篇報告旨在讓全球網(wǎng)民全面了解美國情報機構(gòu)給世界帶來的威脅,。

相關(guān)新聞

報告披露美監(jiān)聽竊密活動中方回應(yīng) 敦促美方停止惡意網(wǎng)絡(luò)活動

2025-03-26 07:59:04報告披露美監(jiān)聽竊密活動中方回應(yīng)美政府網(wǎng)絡(luò)竊密"嫁禍"他國被曝光 全球監(jiān)聽陰謀敗露

2024-10-15 07:49:02美政府網(wǎng)絡(luò)竊密"嫁禍"他國被曝光美無差別對全球手機用戶實施攻擊 監(jiān)聽竊密無孔不入

2025-03-26 14:17:51美無差別對全球手機用戶實施攻擊美對移動智能終端大規(guī)模長時間監(jiān)聽竊密 全面滲透全球通訊體系

2025-03-25 15:46:40美對移動智能終端大規(guī)模長時間監(jiān)聽竊密“再創(chuàng)新高”,,證監(jiān)會最新發(fā)聲 上市公司ESG報告披露激增

10月16日,2024第四屆ESG全球領(lǐng)導(dǎo)者大會于上海拉開帷幕,,會議聚焦于“推動全球ESG合作,、發(fā)展與共贏”的主題

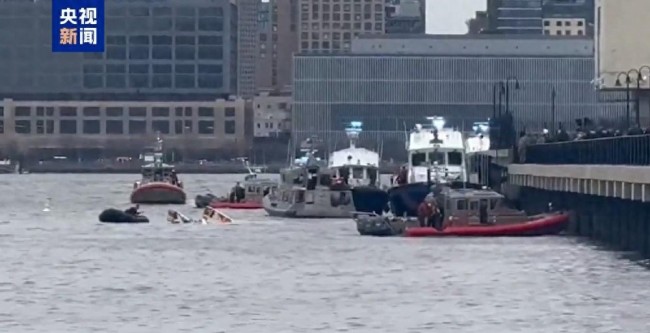

2024-10-16 19:51:00“再創(chuàng)新高”美客機翻覆事故初步報告公布 迫降險情詳情披露

2025-03-21 08:31:59美客機翻覆事故初步報告公布